Jeder kennt diesen einen Moment im stressigen Büroalltag. Der Kaffee ist kalt, das Telefon klingelt, die To-do-Liste brennt. Eine neue E-Mail erscheint, angeblich vom Chef, vom Steuerberater oder von einem bekannten Lieferanten. Man klickt, man lädt herunter, man öffnet den Anhang. Zwei Sekunden später ist nichts mehr wie zuvor.

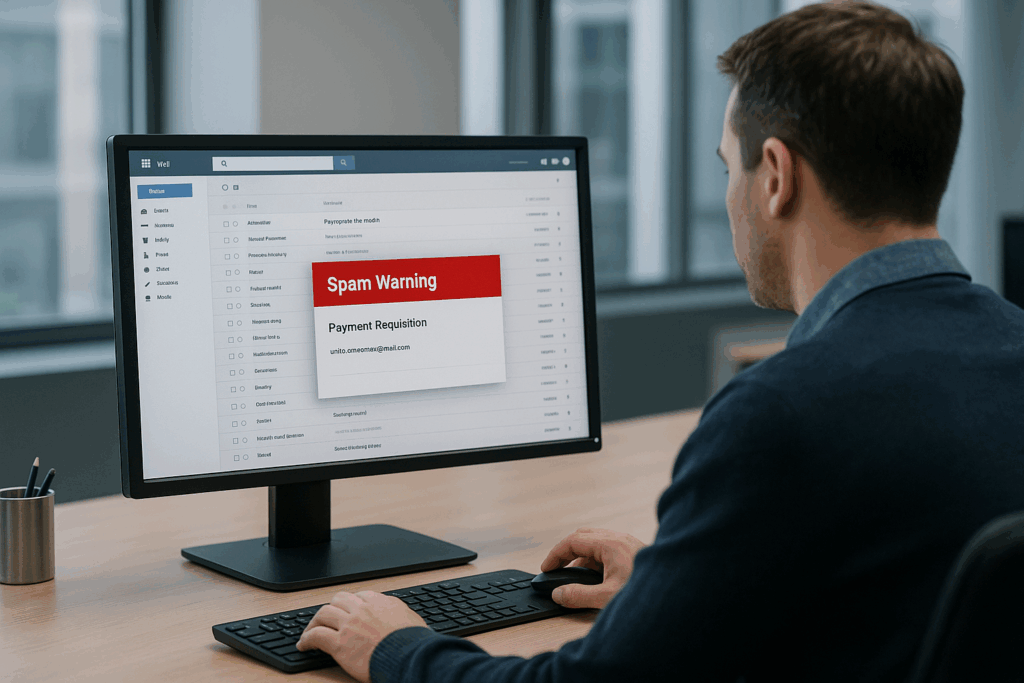

Genau so beginnen 80 Prozent aller erfolgreichen Cyberangriffe: mit einem einzigen Klick. Nicht durch Hollywood-Hacker, nicht durch High-Tech-Einbrüche, sondern durch gestresste Mitarbeiter, die im Alltag nur schnell etwas „erledigen“ wollen. Und plötzlich stehen ganze Unternehmen still, Server sind verschlüsselt, Daten sind weg, Kunden sind verunsichert und die Geschäftsführung kämpft ums Überleben.

Das Problem: Es ist niemals der böse Wille der Mitarbeiter. Es ist menschlich. Und genau darauf setzen Cyberkriminelle.

Warum gerade KMU so leichte Beute sind

Während Konzerne ganze Abteilungen für Sicherheit haben, sieht die Realität in kleinen und mittleren Unternehmen oft anders aus. Passwörter liegen im Post-it-Style am Bildschirm. Updates werden „morgen“ gemacht. Schulungen sind „zu teuer“. Man vertraut darauf, dass „eh nie etwas passieren wird“.

Angreifer wissen das. Sie scannen täglich Milliarden E-Mails und Accounts und warten auf den einen unachtsamen Moment. Und der kommt. Immer.

Die fatalste Fehleinschätzung: „Unsere Mitarbeiter sind ja nicht dumm“

Doch es geht nie um Dummheit. Es geht um Muster. Menschen reagieren emotional und automatisch. Hacker wissen genau, welche Knöpfe man drücken muss. Dazu gehören:

- Zeitdruck

- Autorität

- Angst (z. B. vor Strafen, Sperren, Kosten)

- Neugier

- Hilfsbereitschaft

Ein gut gemachter Phishing-Versuch ist heute kaum noch von einer echten E-Mail zu unterscheiden. Wer glaubt, „uns würde das nicht passieren“, ist bereits in der Falle.

Was so ein einziger Klick wirklich kosten kann

Die meisten Unternehmer merken das volle Ausmaß erst, wenn es zu spät ist:

- Stillstand der IT für Tage oder Wochen

- Betriebsunterbrechung oder Produktionsstopp

- Datenverlust und Vertrauensverlust

- Schadenersatzforderungen und Imageschäden

- Lösegeldforderungen in sechsstelliger Höhe

- Meldepflichten nach DSGVO

Ein Cyberangriff ist heute kein IT-Problem mehr. Es ist ein Unternehmensrisiko – oft existenzbedrohend.

Die Lösung beginnt nicht bei der Technik, sondern beim Menschen

Technik ist wichtig. Aber ohne Awareness ist sie ein Papierschirm im Sturm. Wer sein Unternehmen schützen will, braucht vor allem drei Dinge:

- Geschulte Mitarbeiter, die Angriffe erkennen

- Klare Prozesse für den Ernstfall

- Technische Schutzmaßnahmen, die im Hintergrund mitdenken

Dazu gehören moderne E-Mail-Filter, Multi-Faktor-Authentifizierung, Backup-Konzepte und kontinuierliche Mitarbeiterschulungen. Nur die Kombination schützt wirklich.

Wenn Sie verhindern wollen, dass der nächste Klick Ihr Unternehmen lahmlegt

Als Unternehmer tragen Sie Verantwortung. Nicht für Perfektion – aber für Vorsorge. Es gibt zwei Arten von Firmen: jene, die angegriffen wurden, und jene, die es noch werden. Entscheidend ist, wer vorbereitet ist.

Wenn Sie möchten, dass Ihre Mitarbeiter in Zukunft nicht zum Risiko, sondern zur ersten Verteidigungslinie werden, unterstützen wir Sie dabei – verständlich, praxistauglich und ohne IT-Fachchinesisch.